Definición de AES o Advanced Encryption Standard (cifrado)

(Advanced Encryption Standard - AES). También conocido como Rijndael. Esquema de cifrado por bloques adoptado como estándar de cifrado por el gobierno estadounidense. Reemplaza progresivamente a su predecesor (DES y Triple DES). AES es uno de los algoritmos más utilizados en criptografía simétrica.

AES fue anunciado el 26 de noviembre de 2001 por el NIST (Instituto Nacional de Estándares y Tecnología), tras un riguroso proceso de estandarización de cinco años, y se convirtió en estándar el 26 de mayo de 2002.

El cifrador fue desarrollado por Joan Daemen y Vincent Rijmen (de ahí su nombre original Rijndael), dos criptólogos belgas de la Universidad Católica de Leuven.

AES es una red de sustitución-permutación, a diferencia de DES, que se basa en una red de Feistel. Esta estructura permite que AES sea mucho más rápido y eficiente, tanto en hardware como en software, y que requiera poca memoria para su implementación.

El algoritmo AES utiliza una clave simétrica de longitud variable (128, 192 o 256 bits) para cifrar y descifrar los bloques de datos. El esquema de cifrado por bloques divide el texto plano en bloques de 128 bits y aplica una serie de rondas de sustitución y permutación para garantizar la confidencialidad de los datos.

AES es ampliamente utilizado en aplicaciones de seguridad, como la protección de datos en dispositivos móviles, la transferencia segura de información a través de redes, discos cifrados, y la protección de datos confidenciales en sistemas de almacenamiento. Por ejemplo, en redes Wi-Fi modernas (WPA2 y WPA3), en protocolos como TLS/SSL para la navegación segura, y en aplicaciones de mensajería cifrada.

Además, AES ha sido adoptado por gobiernos de todo el mundo para proteger información sensible y clasificada. Su fortaleza criptográfica ha sido probada en numerosas evaluaciones y competencias de seguridad, lo que ha contribuido a su reconocimiento como uno de los algoritmos más confiables y seguros disponibles.

Aunque AES ha sido diseñado para resistir ataques criptoanalíticos, sigue siendo fundamental utilizar claves seguras y prácticas de implementación robustas para garantizar la máxima seguridad. Una implementación incorrecta podría poner en riesgo la protección que ofrece el algoritmo.

Funcionamiento de AES

AES opera sobre una matriz de 4×4 bytes llamada state.

- Expansión de la clave: Se genera un conjunto de subclaves a partir de la clave original usando el esquema de claves de Rijndael.

- Etapa inicial: AddRoundKey

- Rondas (dependiendo del tamaño de la clave, hay 10, 12 o 14 rondas):

- SubBytes

- ShiftRows

- MixColumns

- AddRoundKey

- Etapa final:

- SubBytes

- ShiftRows

- AddRoundKey

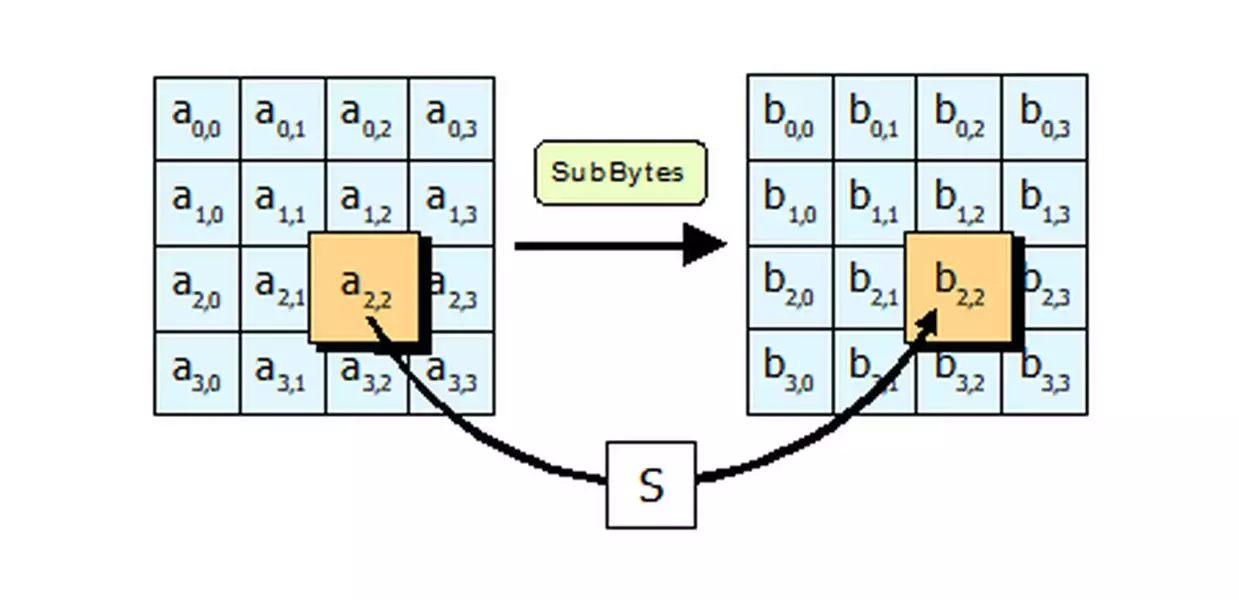

SubBytes: se realiza una sustitución no lineal donde cada byte es reemplazado con otro de acuerdo a una tabla de búsqueda (S-box).

En la fase de SubBytes, cada byte en el state es reemplazado con su entrada en una tabla de búsqueda fija de 8 bits, S; bij = S(aij). Imagen de dominio público

ShiftRows: se realiza una transposición donde cada fila del «state» es rotada de manera cíclica un número determinado de veces.

En el paso ShiftRows, los bytes en cada fila del state son rotados de manera cíclica hacia la izquierda. El número de lugares que cada byte es rotado difiere para cada fila. Imagen de dominio público

MixColumns: operación de mezclado que opera en las columnas del «state», combinando los cuatro bytes en cada columna usando una transformación lineal.

En el paso MixColumns, cada columna del state es multiplicada por un polinomio constante c(x). Imagen de dominio público

AddRoundKey: cada byte del «state» es combinado con la subclave de la ronda usando la operación XOR.

En el paso AddRoundKey, cada byte del state se combina con un byte de la subclave usando la operación XOR (⊕). Imagen de dominio público

Concurso para la elección de AES

A finales de los 90, el Instituto Nacional de Estándares y Tecnología de los Estados Unidos (NIST) organizó un concurso internacional para encontrar un bloque de cifrado que reemplazara al Estándar de Cifrado de Datos, DES. El ganador, previamente conocido como Rijndael, se convirtió en el Estándar de Cifrado Avanzado, AES. DES se había vuelto obsoleto porque su tamaño de clave de 56 bits era insuficiente para resistir ataques de fuerza bruta con la tecnología moderna.

El proceso fue completamente abierto y transparente, permitiendo la revisión y participación de la comunidad criptográfica internacional. Esto fue destacado como ejemplo de cumplimiento del Principio de Kerckhoffs, en contraste con el proceso más cerrado de estandarización de DES.

Los requisitos finales especificaban un cifrado por bloques con tamaño de bloque de 128 bits y soporte para claves de 128, 192 o 256 bits. Se evaluaron criterios como seguridad, rendimiento en diferentes plataformas (incluyendo dispositivos de recursos limitados como tarjetas inteligentes), y facilidad de implementación en software y hardware.

Se presentaron quince propuestas de todo el mundo, incluyendo algoritmos como CAST-256, CRYPTON, DEAL, DFC, E2, FROG, Hasty Pudding, LOKI97, MAGENTA, MARS, RC6, Rijndael, SAFER+, Serpent y Twofish.

Tras rigurosos análisis y conferencias, el campo se redujo a cinco finalistas: Twofish, MARS, Serpent, RC6 y Rijndael. Finalmente, en octubre de 2002, Rijndael fue elegido como AES por su seguridad, eficiencia y flexibilidad.

El concurso permitió la disponibilidad de implementaciones abiertas de los candidatos, lo que facilita la comparación y permite a los desarrolladores añadir otros cifrados como póliza de seguro ante futuras vulnerabilidades.

Debido a la importancia de la fortaleza criptográfica, el NIST también impulsó estándares de funciones hash, como SHA-2, para igualar la seguridad de AES y proteger la integridad de los datos.

Ventajas y desventajas de AES

- Ventajas:

- Alta seguridad comprobada y resistencia a ataques conocidos.

- Rápido y eficiente en hardware y software.

- Flexible (soporta diferentes tamaños de clave).

- Amplia adopción y soporte en estándares internacionales.

- Desventajas:

- La seguridad depende de una implementación correcta y del manejo seguro de las claves.

- No proporciona autenticación ni integridad por sí mismo; suele combinarse con otros algoritmos para lograr seguridad completa (por ejemplo, en modos como GCM).

Comparación con tecnologías similares

- DES y Triple DES: AES es más seguro y mucho más eficiente. DES usa una clave de 56 bits y Triple DES de 112 o 168 bits, pero ambos son vulnerables a ataques de fuerza bruta con la tecnología actual.

- Algoritmos modernos: Otros algoritmos como Twofish y Serpent fueron finalistas en el concurso AES y también ofrecen altos niveles de seguridad, pero AES es el más ampliamente adoptado y estandarizado.

- RSA: AES es simétrico (misma clave para cifrar y descifrar), mientras que RSA es asimétrico (clave pública y privada). AES es mucho más rápido que RSA y se utiliza para cifrar grandes volúmenes de datos, mientras que RSA suele usarse para el intercambio seguro de claves.

Resumen: AES

AES es un algoritmo de cifrado ampliamente utilizado en criptografía. Fue adoptado por el gobierno de Estados Unidos y reemplaza a DES. Es rápido, seguro y eficiente en el uso de memoria.

¿Qué es AES?

AES, o Advanced Encryption Standard, es un esquema de cifrado por bloques ampliamente utilizado en criptografía. Fue adoptado como estándar de cifrado por el gobierno estadounidense y se considera uno de los algoritmos más seguros en criptografía simétrica.

¿Cuál es la diferencia entre AES y DES?

La principal diferencia entre AES y DES es la longitud de la clave. AES utiliza longitudes de clave de 128, 192 o 256 bits, mientras que DES solo utiliza claves de 56 bits. Esto hace que AES sea mucho más seguro y resistente a los ataques de fuerza bruta.

¿Por qué AES reemplazó a DES y Triple DES?

AES reemplazó a DES y Triple DES debido a su mayor seguridad y eficiencia. DES tenía una longitud de clave corta y se descubrió que era vulnerable a ataques de fuerza bruta. AES utiliza longitudes de clave más largas y es mucho más resistente a estos tipos de ataques.

¿Se ha demostrado la seguridad de AES?

Sí, AES ha sido ampliamente analizado y evaluado por expertos en criptografía. A lo largo de los años, ha resistido numerosos intentos de ataque y sigue siendo uno de los algoritmos más seguros en uso hoy en día. Su seguridad se basa en la dificultad de resolver el problema matemático subyacente en el cifrado por bloques.

¿Cuál es la diferencia entre AES y RSA?

AES es un algoritmo de cifrado simétrico, lo que significa que utiliza la misma clave tanto para cifrar como para descifrar la información. En cambio, RSA es un algoritmo de cifrado asimétrico que utiliza una clave pública para cifrar los datos y una clave privada correspondiente para descifrarlos.

¿Cuáles son algunos ejemplos de aplicaciones de AES?

AES se utiliza ampliamente en numerosas aplicaciones y protocolos de seguridad, incluyendo VPN (Redes Privadas Virtuales), TLS/SSL (Protocolo de Capa de Conexión Segura), sistemas de archivos cifrados, protección de correo electrónico y transferencia segura de archivos. Su amplia adopción se debe a su seguridad y eficiencia en el cifrado de datos sensibles.

Autor: Leandro Alegsa

Actualizado: 05-07-2025

¿Cómo citar este artículo?

Alegsa, Leandro. (2025). Definición de AES. Recuperado de https://www.alegsa.com.ar/Dic/aes.php