Un firewall (o cortafuegos) es un dispositivo que se utiliza para proteger una computadora o una red interna, de intentos de acceso no autorizados desde Internet, denegando las transmisiones y vigilando todos los puertos de red. Su uso más común es situarlo entre una red local y la red de Internet, evitando que los intrusos puedan atacar o acceder la red de computadoras local.

Un firewall es sencillamente un filtro capaz de controlar y examinar todas las comunicaciones, entrantes y salientes, que pasan de una red a otra permitiendo o denegando el paso.

Dependiendo del firewall que estemos utilizando, también podremos aprobar algunos accesos a la red local desde Internet, si el usuario se ha validado como usuario de la red local.

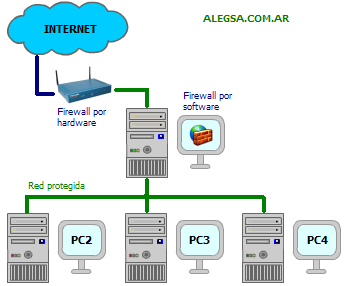

ESQUEMA DEL FUNCIONAMIENTO DE UN FIREWALL POR HARDWARE Y POR SOFTWARE

Existen tres tipos de firewalls:

- Firewalls de software: Tienen un costo pequeño y son una buena elección cuando sólo se utiliza una PC. Su instalación y actualización es sencilla, pues se trata de una aplicación de seguridad, como lo sería un antivirus; de hecho, muchos antivirus e incluso el propio Windows poseen firewalls para utilizar.

- Enrutadores de hardware: Su principal función es la de disfrazar la dirección y puertos de la PC a los intrusos. Suelen tener cuatro puertos de red para conexión mediante cableado.

- Firewalls de hardware: Son más caros y complejos de manejar en el mantenimiento y actualización. Los firewalls de hardware son más indicados en empresas y grandes corporaciones que tienen múltiples computadoras conectadas. También suelen utilizarse en aquellas empresas que prestan servicios de hosting y necesitan seguridad en los servidores.

Firewall por hardware

Riesgos que pueden controlar los firwalls

- Uso oculto de los servicios de WWW y FTP desde dentro de la computadora. O riesgos externos desde la WWW.

- Aplicaciones ActiveX o JavaScript instaladas clandestinamente, que son capaces de transferir datos personales del usuario a otros.

- Elementos de seguimiento como las cookies.

- Troyanos: aplicaciones ocultas que se descargan de la red y que pueden ser usadas por terceros, en forma remota, para extraer datos personales.

- Reducción del ancho de banda disponible por el tráfico de banners, pop up, sitios no solicitados, y otro tipo de datos innecesarios que ralentizan la conexión.

- Spyware: pequeños programas que se instalan con el fin de robar nuestros datos y espiar nuestros movimientos en la red.

- Dialers: programas que cortan la actual conexión y utilizan la línea para llamadas de larga distancia utilizadas por terceros