Definición de inyección de código

La inyección de código es la técnica que consiste en insertar código en un proceso de ejecución con el objetivo de modificar su comportamiento. Esta técnica puede tener usos tanto legítimos como maliciosos, dependiendo del contexto y la intención del usuario.

En el entorno de Windows, la inyección de código es conocida comúnmente como inyección DLL, ya que frecuentemente se utiliza un archivo DLL (biblioteca de vínculos dinámicos) para introducir el código en el proceso objetivo. Sin embargo, la inyección de código no se limita a DLLs ni a Windows, ya que también puede encontrarse en otros sistemas operativos como Linux y macOS.

Wikipedia en inglés define la inyección de código principalmente como una técnica maliciosa, señalando que se trata de la explotación de errores causados por el procesamiento de datos no válidos. Sin embargo, es importante aclarar que la inyección de código también puede emplearse con fines legítimos, como en el desarrollo de herramientas de seguridad o para ampliar funcionalidades de programas.

Ejemplos concretos de uso de inyección de código

- Los antivirus pueden inyectar código en los navegadores web para analizar el tráfico y bloquear contenido potencialmente peligroso.

- Los programas malignos emplean la inyección de código para robar datos, modificar configuraciones o redirigir la navegación del usuario.

- Herramientas de personalización de Windows, como WindowBlinds, utilizan la inyección de código para modificar la apariencia y el comportamiento del sistema operativo.

- Algunas aplicaciones añaden opciones a menús contextuales de otros programas mediante inyección DLL.

- Programas para hacer trampas en videojuegos suelen modificar el comportamiento de los juegos a través de técnicas de inyección de código.

Ventajas y desventajas de la inyección de código

Ventajas:

- Permite ampliar o modificar funcionalidades de programas existentes sin alterar su código fuente original.

- Facilita el desarrollo de herramientas de depuración, análisis y seguridad.

Desventajas:

- Puede generar inestabilidad en el sistema o en las aplicaciones, provocando errores o fallos inesperados.

- Es una técnica frecuentemente explotada por ciberdelincuentes para obtener acceso no autorizado, robar información confidencial o instalar malware.

- Complica el mantenimiento y la seguridad de los sistemas, ya que puede ser difícil detectar y controlar la inyección de código.

Funcionamiento de la inyección de código

La inyección de código no modifica el archivo original del programa en el disco duro. En cambio, espera a que el programa se ejecute y, durante su funcionamiento, introduce código adicional en la memoria del proceso para alterar su comportamiento. En Windows, esto puede lograrse mediante diversas API, como CreateRemoteThread y WriteProcessMemory, que permiten a un proceso adjuntarse a otro, asignar memoria, escribir código y ejecutarlo. En otros sistemas, se utilizan técnicas equivalentes.

Es importante destacar que, aunque Windows y otros sistemas operativos implementan mecanismos de protección, aún es posible que procesos interactúen entre sí de esta manera, lo que representa un riesgo si no se toman las medidas de seguridad adecuadas.

Detección y prevención de la inyección de código

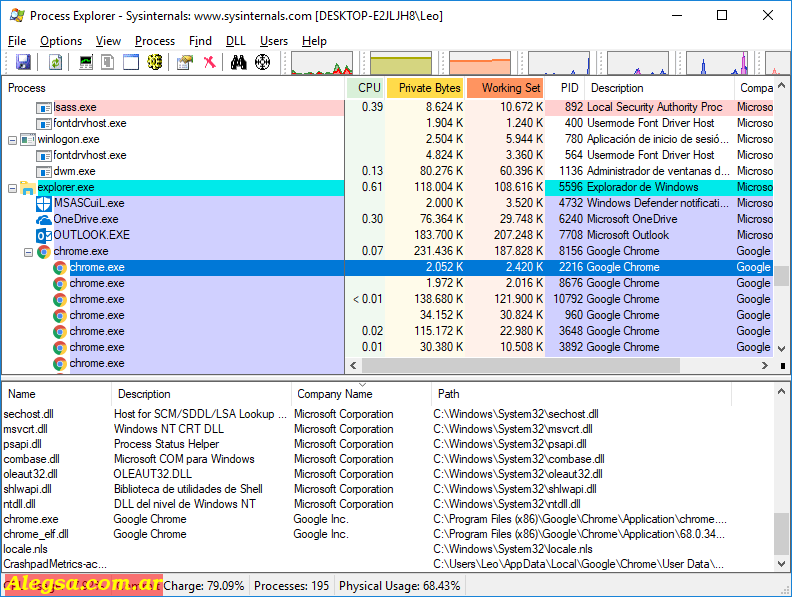

Para detectar archivos DLL inyectados en procesos, se pueden utilizar herramientas como Process Explorer de Microsoft, que permite visualizar qué archivos y bibliotecas están cargados en cada proceso. Es recomendable ejecutar el programa como administrador y utilizar las funciones de filtrado para identificar DLLs sospechosas.

Prevención:

- Validar y sanear todas las entradas de usuario.

- Utilizar consultas parametrizadas en bases de datos para evitar inyección SQL.

- Implementar cortafuegos de aplicaciones y sistemas de detección de intrusos.

- Mantener actualizado el software y aplicar parches de seguridad regularmente.

Inyección de código en diferentes contextos

Existen diferentes tipos de inyección de código según el contexto:

- Inyección SQL: Manipulación de consultas a bases de datos para obtener o alterar información. Más información en Inyección SQL.

- Inyección de scripts (XSS): Inserción de código JavaScript o HTML en páginas web para atacar a los usuarios. Más información en XSS.

- Inyección de comandos del sistema: Ejecución de comandos arbitrarios en el sistema operativo, aprovechando vulnerabilidades en la validación de datos.

Comparación con tecnologías relacionadas

La inyección de código es un término general que abarca técnicas como la inyección SQL, XSS y la inyección DLL. Todas comparten el objetivo de insertar código en un contexto donde no debería ejecutarse, pero difieren en el tipo de código y el entorno donde se aplican.

Resumen: inyección de código

La inyección de código consiste en agregar o insertar código en un proceso para modificar su funcionamiento. Puede tener usos legítimos, como en herramientas de análisis y seguridad, pero también es una de las técnicas más utilizadas en ciberataques. La frecuencia de vulnerabilidades por inyección de código ha disminuido, pero sigue siendo una amenaza relevante.

¿Cuáles son los riesgos de la inyección de código malintencionada?

La inyección de código maliciosa puede tener consecuencias graves, como el robo de datos, la inserción de malware, la escalada de privilegios o la manipulación de funciones críticas del sistema. Por ello, es esencial contar con medidas de seguridad sólidas para prevenir y detectar estos ataques.

¿Cuál es la diferencia entre inyección de código y inyección SQL?

La inyección de código es un concepto amplio que engloba varias técnicas de inserción de código, mientras que la inyección SQL es un caso específico que afecta a las consultas de bases de datos. La inyección SQL permite manipular datos almacenados, mientras que la inyección de código puede afectar cualquier parte del sistema o aplicación.

¿Se puede prevenir la inyección de código en un proceso de ejecución?

Sí, mediante la aplicación de buenas prácticas de desarrollo seguro, como la validación y sanitización de inputs, el uso de consultas parametrizadas, la implementación de firewalls y la capacitación continua del personal en seguridad informática.

¿Cómo se puede detectar la inyección de código en una aplicación?

La detección puede lograrse mediante la monitorización de logs, el uso de sistemas de detección de intrusiones, la realización de pruebas de penetración y el empleo de herramientas especializadas como Process Explorer para identificar DLLs o código sospechoso en los procesos.

¿Cuál es la relación entre la inyección de código y las vulnerabilidades de software?

La inyección de código es una de las vulnerabilidades más comunes en el desarrollo de software. Suele originarse por una falta de validación y sanitización de los datos de entrada, lo que permite a un atacante introducir código malicioso en el sistema.

¿Se puede utilizar la inyección de código con fines legítimos?

Sí, la inyección de código puede emplearse para propósitos legítimos, como el análisis de seguridad, la depuración avanzada o la extensión de funcionalidades de una aplicación. Sin embargo, siempre debe realizarse con responsabilidad y, en entornos de producción, solo con el consentimiento adecuado.

Process Explorer para detectar los archivos y carpetas empleados por determinados procesos

Process Explorer para detectar los archivos y carpetas empleados por determinados procesosTerminología relacionada

• XSS (ataque a los usuarios de la web con HTML/Script Injection)

• Inyección SQL

• Validación de datos

• DLL

• Vulnerabilidad (informática)

Fuentes bibliográficas:

- Code Injection on Windows

- Code Injection

- http://web.nvd.nist.gov/view/vuln/statistics

Autor: Leandro Alegsa

Actualizado: 15-07-2025

¿Cómo citar este artículo?

Alegsa, Leandro. (2025). Definición de inyección de código. Recuperado de https://www.alegsa.com.ar/Dic/inyeccion_de_codigo.php